Shadow Brokers : la NSA a pu espionner le trafic chiffré de nombreux clients Cisco pendant une décennie,

Shadow Brokers : la NSA a pu espionner le trafic chiffré de nombreux clients Cisco pendant une décennie,d'après l'analyse d'un exploit

Un groupe de pirates, qui se font appeler « The Shadow Brokers », a annoncé avoir pu mettre la main sur des exploits appartenant au groupe « Equation Group », que Kaspersky avait identifié comme étant le « dieu » du cyberespionnage. Par la suite, des documents de l’ancien contractuel de la NSA Edward Snowden, ont permis à Intercept de trouver des traces de la signature numérique de la NSA dans l’échantillon des exploits publié par The Shadow Brokers, lui permettant d’apporter des éléments de preuve à une hypothèse qui avait déjà été formulée depuis des années : la NSA est derrière Equation Group.

Lorsque les exploits ont été publiés, Cisco et Fortinet, qui ont eux jeter un coup d’œil au même titre que de nombreux chercheurs dans la communauté de la sécurité informatique, ont publié des annonces dans lesquelles ils ont confirmé l’authenticité de ces exploits et ont invité leurs clients à effectuer des mises à jour de sécurité.

Si les révélations d’Edward Snowden sur les exactions de la NSA avec ses programmes d’espionnage semblaient très théoriques, The Shadow Brokers vient apporter des preuves plus tangibles sur l’étendue de la surveillance de la NSA, notamment sur le fait que l’agence a pu espionner systématiquement de nombreux clients de Cisco Systems pendant une décennie. Parmi les exploits publiés, des chercheurs en sécurité ont découvert par exemple une attaque qui extrait à distance les clés RSA de déchiffrement sur les lignes du pare-feu PIX de l’entreprise qui sont désormais abandonnées. Pour rappel, Cisco PIX (Private Internet EXchange) est un boîtier pare-feu vendu par Cisco Systems.

La découverte est relativement importante dans la mesure où le code d’attaque, qui a été baptisé BENIGNCERTAIN a été lancé sur les versions Cisco PIx datant de 2002 jusqu’à la version datant de 2009. Et, bien que Cisco ait fourni un correctif de sécurité en juillet 2009, l’entreprise a continué à offrir un service et un support limité pour le produit durant quatre années supplémentaires. À moins que les clients PIX n’aient pris des précautions particulières, théoriquement la quasi-totalité d’entre eux ont été vulnérables à des attaques conduisant à l’espionnage sur leur trafic VPN. En plus de permettre l’espionnage du trafic VPN chiffré, l’extraction de clés permet également d’avoir un accès complet à un réseau vulnérable en se faisant passer pour un utilisateur distant.

Un chercheur s’est lancé dans l’explication du code et trois autres chercheurs ont confirmé que l’exploit fonctionnait effectivement sur des installations PIX. Comme l’explique le chercheur Mustafa Al-Bassam, l’exploit consiste en trois binaires, chacun représentant une étape individuelle dans le processus d’exploitation. Il a donné un peu plus de détails sur le fonctionnement de l’exploit. Après son analyse, il a avancé que « cela montre que la NSA avait la capacité d’extraire à distance des clés confidentielles des VPN de Cisco pendant plus d’une décennie ». Et, faisant référence aux documents publiés par Edward Snowden, il a continué en disant que « cela explique la raison pour laquelle ils ont été en mesure de déchiffrer des milliers de connexions VPN par minute comme cela est indiqué dans les documents précédemment publiés par Der Spiegel ».

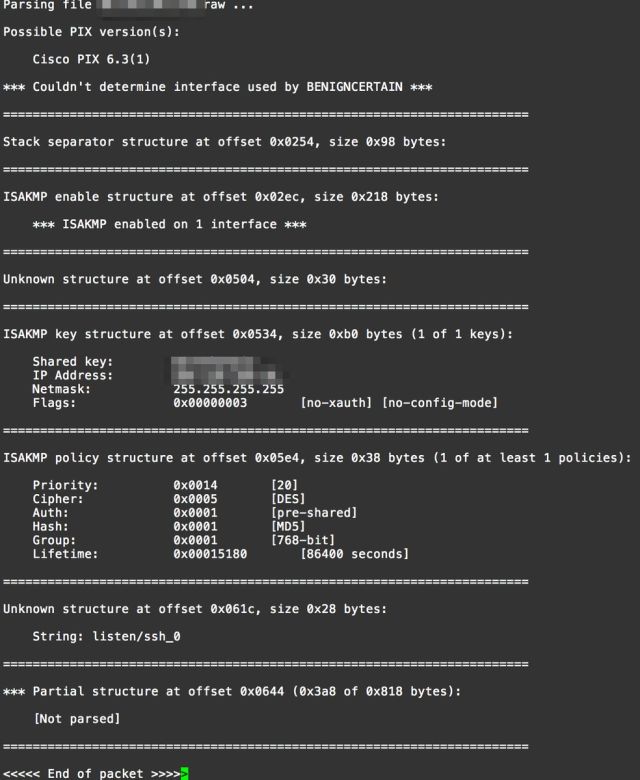

BENIGNCERTAIN exploite une vulnérabilité dans l'implémentation de Cisco de l'Internet Key Exchange (IKE), un protocole qui utilise des certificats numériques pour établir une connexion sécurisée entre deux parties. L'attaque envoie des paquets malveillants à un dispositif PIX vulnérable. Les paquets obligent le dispositif vulnérable à retourner une partie de la mémoire. Un outil d'analyse syntaxique inclus dans l'exploit est alors en mesure d'extraire des données de clés et d'autres configurations prépartagées du VPN sur la réponse. Selon l’un des chercheurs qui ont aidé à confirmer l’authenticité de l'exploit, il travaille à distance, sur l'interface extérieure de PIX. Cela signifie que toute personne sur internet peut l'utiliser. Aucun prérequis n’est nécessaire pour faire fonctionner l’exploit. Fait encore plus intéressant, le Cisco ASA (Adaptive Security Appliance), le pare-feu qui est venu remplacer le PIX, présentait la même vulnérabilité IKE qui a été colmatée il y a seulement quelques mois et était considérée par l’équipementier comme étant critique. Voici une capture envoyée par le chercheur pour montrer le résultat final de l’attaque.

Il faut noter que le moteur de recherche Shodan indique que plus de 15 000 réseaux de par le monde continuent de se servir de PIX, la Russie, les États-Unis et l’Australie étant en tête des pays qui les utilisent le plus.

Cisco, qui était resté silencieux suite à cette révélation et se contentait d’évoquer une politique de fin de vie, a été obligé de modifier un billet de blog qu’il avait précédemment rédigé. Dans la mise à jour, Cisco indique « le 19 août, des articles de presse concernant l'exploit BENIGNCERTAIN qui aurait potentiellement été utilisé pour exploiter les pare-feu existants Cisco PIX ont été publiés. Notre enquête à ce jour n'a pas identifié de nouvelles vulnérabilités dans les produits actuels liés à l'exploit. Même si le Cisco PIX n’est pas pris en charge et n'a pas été pris en charge depuis 2009 (voir avis EOL / EOS), par souci pour les clients qui utilisent encore PIX, nous avons étudié cette question et avons trouvé que les versions PIX 6.x ainsi que les versions précédentes sont affectées. les versions PIX 7.0 et les versions ultérieures ne sont pas affectées par BENIGNCERTAIN. Le Cisco ASA n’est pas vulnérable ».

Source : blog Cisco, blog Cisco (avertissement de sécurité sur IKE), blog Mustafa Al-Bassam, Shodan, Kevin Beaumont, XORcat (capture d'écran), Brian

Vous avez lu gratuitement 560 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.