VI. Chapitre 6 Courrier indésirable et virus▲

Si le courrier électronique vous permet de communiquer avec le monde entier, il vous expose aussi à divers dangers et nuisances : des virus nombreux et variés arrivant le plus souvent dans les pièces jointes reçues, des logiciels espions (appelés spywares en anglais) et le courrier indésirable (le spam). Dans ce chapitre, nous envisagerons des moyens de prévention, de protection et de traitement des nuisances qui vous éviteront des ennuis et des pertes de temps.

VI-A. Quelques explications sur le spam et le filtre bayésien de Thunderbird▲

Depuis quelques années, tout utilisateur du courrier électronique est confronté quotidiennement au spam.

Le spam se caractérise par l'envoi massif de courrier électronique, souvent de nature publicitaire ou douteuse, à des destinataires qui n'ont pas sollicité cet envoi. Plusieurs anglicismes découlent du mot spam : le verbe « spammer » et le nom « spamming » pour désigner l'envoi de spam, l'auteur du spam est nommé « spammeur » et enfin les boîtes aux lettres ciblées par le courrier indésirable sont des adresses électroniques « spammées ». En général, le spam contient de la publicité concernant des services en tous genres souvent pornographiques ou médicaux, mais aussi des crédits à la consommation et parfois des escroqueries vous promettant de faire fortune. Les adresses des victimes du spam sont récupérées sans leur consentement par divers moyens : sur Internet à l'aide de logiciels-robots d'indexation, par l'échange de fichiers d'adresses entre plusieurs entreprises ou bien de manière aléatoire.

L'une des formes malveillantes du spam est le phishing, appelé l'hameçonnage en français. Il s'agit d'un faux message, basé sur une usurpation d'identité et possédant une authenticité seulement apparente. Plus précisément, ce faux courrier vise à tromper le destinataire en utilisant illégalement l'identité d'un établissement bancaire ou d'un site commercial très connu : il évoque divers prétextes pour mettre à jour des données personnelles, il invite le destinataire à cliquer sur un lien menant sur un site web factice (c'est une copie très ressemblante voire conforme du site officiel) où le

pirate récupère les informations confidentielles (en particulier, le numéro de carte bancaire, les codes confidentiels et les mots de passe) dans le but de détourner des fonds financiers.

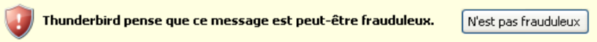

Thunderbird comporte une fonction anti-phishing : pour certains messages suspects, l'utilisateur est averti de l'existence possible de faux sites destinés à frauder l'utilisateur (voir la figure 6-1).

Figure 6-1 Thunderbird vous protège contre les messages frauduleux(hameçonnage ou phishing en anglais). Vous êtes averti lorsqu'il estime qu'un message reçu peut être frauduleux. Supprimez le message douteux ou créez un filtre (lire le chapitre 7) le déplaçant automatiquement vers la corbeille.

Pour lutter efficacement contre le spam, Thunderbird intègre un gestionnaire des courriers indésirables basé sur un filtre bayésien.

VI-A-1. Qu'est-ce qu'un filtre bayésien ?▲

Thunderbird intègre un algorithme provenant du théorème de Bayes pour analyser et trier vos courriers. Thomas Bayes était un mathématicien anglais de la première moitié du XVIIIe siècle, auteur de plusieurs découvertes dans le domaine des probabilités, en particulier de la règle de Bayes qui demeure très utilisée pour la classification automatique des messages en fonction de plusieurs critères. Cette méthode d'analyse statistique est fondée sur l'inférence bayésienne : basée sur l'acquisition, l'accumulation et l'amélioration des connaissances, il s'agit d'une approche adaptative qui permet de mettre à jour en permanence le degré de plausibilité des divers éléments étudiés. Plus concrètement, se basant sur le principe de

probabilité d'un événement, le filtre bayésien analyse tous les aspects d'un courrier (et pas seulement les mots-clés ou les chaînes de caractères interdites) pour déterminer si un message est un spam ou au contraire un courrier légitime. Assurément, cette méthode n'est pas infaillible et elle peut générer quelques erreurs en considérant comme indésirable un courrier légitime et inversement. Heureusement, vous pouvez apprendre à Thunderbird comment réagir en lui indiquant si un message reçu est acceptable ou non. Au fur et à mesure, Thunderbird apprend à distinguer un spam d'un courrier valide : c'est pour cette raison que son filtre anti-spam est un filtre de type adaptatif ou intelligent. Après quelques jours d'entraînement, Thunderbird filtre plus de 99 % des courriers indésirables et il possède donc un taux d'erreur (ou de faux positifs) de moins de 1 %. Bref, l'anti-spam de Thunderbird demeure extrêmement efficace et performant. Pour limiter le nombre de spams reçus, il convient de suivre quelques conseils de prudence.

VI-B. Conseils de prudence vis-à-vis du spam▲

En faisant preuve de vigilance, vous diminuerez la pollution occasionnée par le courrier non sollicité. Les six conseils suivants vous aideront à lutter contre le spam.

1. Evitez de laisser votre adresse électronique dans les forums ou les sites web. Les spammeurs utilisent des robots logiciels qui parcourent les pages web pour récupérer un maximum d'adresses. Par conséquent, les internautes qui laissent leurs adresses électroniques sur les forums ou les sites internet seront vite inondés de messages publicitaires en tous genres.

2. Utilisez une adresse de messagerie dédiée aux inscriptions sur certains sites web. Pour bénéficier d'un service quelconque ou du téléchargement d'un logiciel, certains sites exigent l'enregistrement préalable d'une adresse électronique. Ces adresses peuvent être collectées et revendues à des spammeurs. Si vous avez des doutes sur le caractère sérieux, sur les pratiques commerciales ou sur la réputation du site concerné, n'utilisez pas votre adresse principale, mais une adresse « poubelle » que vous avez créée à cette intention. Ainsi, le nombre de spams reçus à votre adresse principale restera stable ou en diminution.

3. Ne cliquez pas sur les liens de désinscription ou de désabonnement des lettres d'actualités (newsletters en anglais) ou de listes de diffusion du spammeur. Dans beaucoup de spams, il existe souvent un lien vous proposant de vous désinscrire d'une liste d'envoi ou d'une lettre d'actualités : ne cliquez jamais sur ce type de lien car c'est un piège destiné à vérifier que votre adresse est fonctionnelle et valide. Par la suite, le spammeur continuera à vous envoyer des courriers indésirables contrairement à ce qu'il a prétendument affirmé dans le premier spam.

4. Bloquez le chargement d'images distantes dans les messages et affichez le corps du message en texte seul56. Cette double précaution empêchera l'affichage des images dans votre message, en particulier celles destinées à un public adulte. Préférez l'affichage du texte seul au format HTML : ainsi, les images du message n'apparaîtront pas, vous ne verrez que le texte.

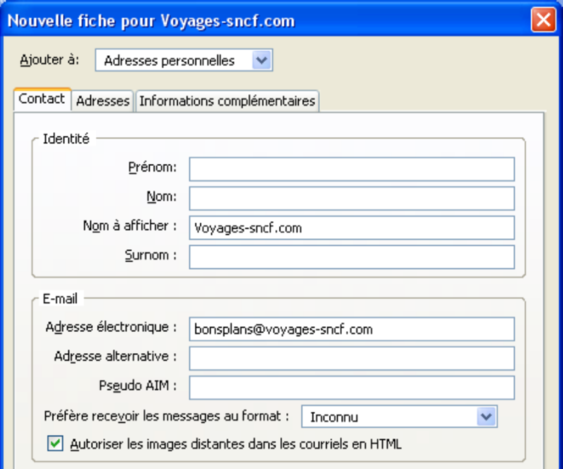

Pourquoi bloquer le chargement d'images distantes dans les messages ? Les images ne sont pas toujours contenues dans le message : elles sont parfois chargées depuis un serveur web et dans ce cas, le spammeur sait que votre adresse est valide. Dans Thunderbird, par défaut, les images distantes sont bloquées. Si vous souhaitez quand même les voir, vous devez afficher le message en HTML original. Pour cela, déroulez le menu Affichage puis dans Corps du message en, choisissez HTML original. Vous obtenez alors au-dessus du message, l'avertissement suivant (voir la figure 6-2).

Figure 6-2 Thunderbird vous protège en bloquant les images distantes dans les messages.

Vous avez deux possibilités pour afficher les images distantes contenu dans vos messages : - soit vous autorisez exceptionnellement l'affichage des images d'un message au cas par cas : cliquez sur le bouton Télécharger les images du message d'avertissement. - soit vous autorisez de façon permanente l'affichage des images distantes pour une adresse donnée. Dans notre exemple, en appuyant sur le lien Cliquer ici pour toujours télécharger les images en provenance de bonsplans@voyages-sncf.com, Thunderbird crée une nouvelle fiche dans le carnet d'adresses pour l'adresse électronique bonsplans@voyages-sncf.com pour laquelle la case Autoriser les images distantes dans les courriels en HTML est cochée (voir la figure 6-3).

Figure 6-3 Vous pouvez

autoriser les images distantes dans les courriels en HTML pour une adresse donnée, en cochant cette case dans sa fiche du carnet d'adresses.

5. Attention au risque de phishing et aux faux sites web : ne communiquez jamais, ni vos codes confidentiels, ni vos mots de passe. Si vous recevez un message émanant d'une banque ou d'un commerçant quelconque, soyez extrêmement prudent.

Un établissement bancaire ou un site commercial sérieux ne demande jamais par courrier électronique ou par téléphone un code confidentiel ou des mots de passe donc ne répondez jamais à un message vous demandant des données personnelles. Si le message suspect que vous recevez comporte un lien cliquable, ne cliquez pas dessus car vous risquez de vous retrouver sur une fausse page web destinée à récupérer vos données confidentielles. Si vous cliquez par mégarde sur un lien, ne saisissez aucune donnée, quittez le faux site et supprimez le message concerné. Dans votre navigateur, préférez saisir manuellement l'adresse de votre établissement bancaire ou de votre site commercial plutôt que de cliquer sur un lien masquant, en fait, l'adresse vous menant sur un faux site web. Lorsque vous êtes sur un vrai site sécurisé, la mention https57 doit s'afficher dans la barre d'adresse et un cadenas doit être visible dans l'angle inférieur droit de votre navigateur web.

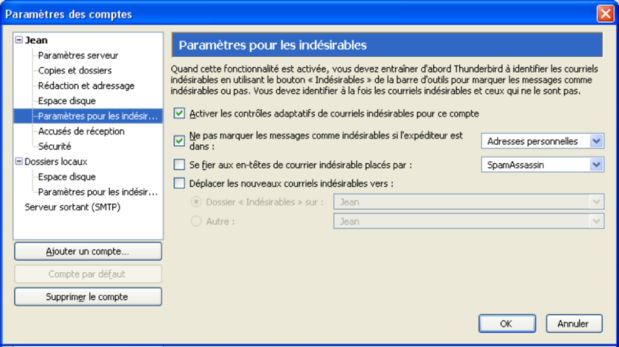

6. Paramétrez les actions de l'anti-spam de Thunderbird. Par défaut, le gestionnaire des indésirables est activé (voir la figure 6-4). Cependant, il faut paramétrer les actions à accomplir pour le traitement des messages indésirables : la démarche détaillée est exposée dans la section ci-après.

VI-C. Mise en oeuvre de l'anti-spam▲

L'un des grands atouts de Thunderbird demeure l'intégration d'un anti- spam. Comme nous l'avons déjà précisé, ce filtre adaptatif anti-spam est activé par défaut dans Thunderbird (voir la figure 6-4). Depuis la version 2 de Thunderbird, cette option est intégrée à chaque compte de messagerie. Si vous désirez vérifier son activation, déroulez le menu Outils puis sélectionnez Paramètres des comptes. Dans le compte de votre choix, choisissez Paramètres pour les indésirables. La case Activer les contrôles adaptatifs de courriels indésirables pour ce compte doit être cochée pour que Thunderbird éradique le spam avec une efficacité en constante évolution.

Figure 6-4 La case

Activer les contrôles adaptatifs de courriels indésirables pour ce compte doit être cochée si vous voulez éradiquer les nuisances du spam.

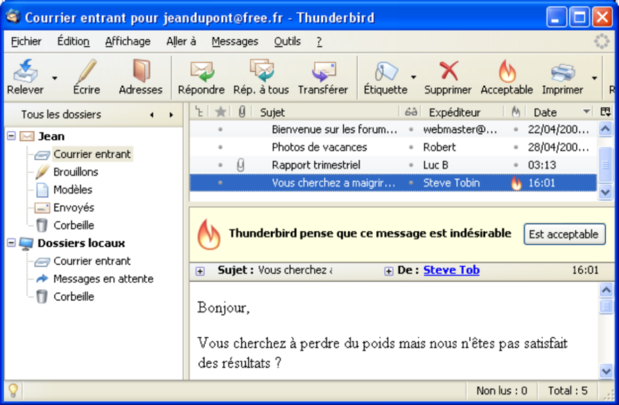

Lorsque le contrôle adaptatif anti-spam est activé, Thunderbird détecte automatiquement les courriels non désirés mais vous pouvez également l'aider à les identifier : parmi les messages reçus, sélectionnez ceux qui sont du courrier non sollicité puis cliquez sur le bouton Indésirable de la barre d'outils. Immédiatement, une icône représentant une flamme (voir la figure 6-5) et symbolisant les courriers indésirables, s'affiche dans la colonne indiquant le statut indésirable ou au contraire acceptable, située à gauche de la colonne Date.

Figure 6-5 Lorsque Thunderbird détecte du spam ou lorsque vous appuyez sur le bouton Indésirable de la barre d'outils, un avertissement au-dessus du message et une flamme entre l'expéditeur et la date apparaissent.

Si Thunderbird s'est trompé sur un ou plusieurs messages reçus en les identifiant comme du spam alors qu'il s'agit de courriers légitimes, vous pouvez rectifier la situation en sélectionnant les messages concernés et en cliquant ensuite sur le bouton Acceptable (voir la figure 6-5). Aussitôt, l'icône représentant une flamme (symbole des courriers indésirables), disparaît de la colonne indiquant le statut indésirable ou acceptable, située à gauche de la colonne Date. C'est un point qui s'affiche alors dans cette colonne et qui représente le statut acceptable du message.

Remarque : un même bouton pour le statut Indésirable et le statut Acceptable.

Si vous cliquez une fois sur le bouton Indésirable, il change aussitôt de nom pour devenir Acceptable (voir la figure 6-5). Si vous cliquez le bouton Acceptable, il se transforme et devient Indésirable. C'est le même bouton qui affiche alternativement deux statuts antinomiques : Indésirable ou Acceptable.

Cette remarque s'applique également aux deux symboles utilisés dans la colonne indiquant le statut acceptable ou indésirable des courriers (voir la figure 6-5). Le point symbolise le statut acceptable des messages. Si vous cliquez sur ce point, il devient une flamme représentant le statut indésirable et donc vous qualifiez de spam le message concerné. Si vous cliquez sur cette flamme, elle disparaît au profit d'un point indiquant le statut acceptable du message considéré. Par conséquent, faites attention quand vous cliquez à l'intérieur de cette colonne car un clic change immédiatement le statut du message sélectionné.

Thunderbird améliore en permanence son taux de détection des spams. Après quelques jours d'apprentissage, le taux de détection devient supérieur à 99 %.

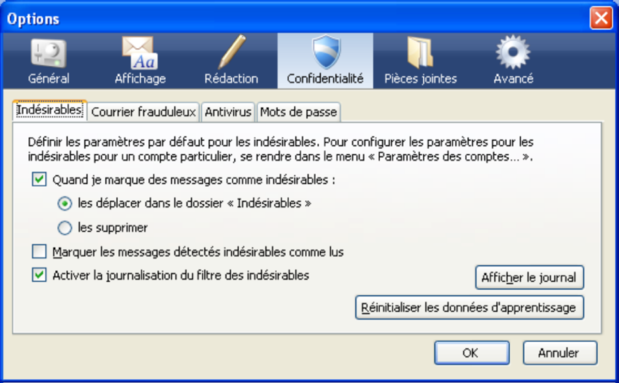

Par conséquent, vous aurez rarement besoin d'intervenir pour corriger une éventuelle erreur d'analyse. Néanmoins, si vous constatez que Thunderbird fait de nombreuses erreurs sur la classification entre courriers indésirables et courriers acceptables, vous pouvez mettre à zéro le fichier d'entraînement du filtre Baysien. Pour réaliser cette opération, déroulez le menu Outils, sélectionnez Options et cliquez sur le bouton Confidentialité. Dans l'onglet Indésirables, appuyez sur le bouton nommé Réinitialiser les données d'apprentissage : il est destiné à effacer l'ensemble des données d'entraînement pour « tous » vos comptes. Elles sont contenues dans le fichier d'apprentissage intelligent anti-spam qui se nomme training.dat et qui se trouve dans votre dossier de profil. Si un clic est réalisé sur ce bouton et que cette volonté d'effacement est confirmée dans la fenêtre suivante d'avertissement, alors commence une nouvelle période d'apprentissage pendant laquelle le filtre adaptatif anti-spam s'entraînera à distinguer le courrier indésirable et le courrier acceptable dans le but d'augmenter constamment l'efficacité du tri.

Maintenant, intéressons-nous aux différentes actions qui peuvent être effectuer concernant les courriels indésirables. Déroulez le menu Outils puis sélectionnez Paramètres des comptes. Dans le compte de votre choix, choisissez Paramètres pour les indésirables (voir la figure 6-4). En fonction de vos besoins et de vos attentes, cochez les actions vous convenant :

Ne pas marquer les messages comme indésirables si l'expéditeur est dans : cette option est cochée par défaut. Les courriels des contacts inscrits dans votre carnet d'adresses personnelles ou collectées (au choix) ne seront jamais considérés comme du spam.

Se fier aux en-têtes de courrier indésirable placés par SpamAssassin ou SpamPal (au choix) : SpamAssassin et SpamPal sont des logiciels qui analysent les messages dans le but de découvrir du spam. Si tel est le cas, ils ajoutent aux messages une ou deux en-têtes. Lorsque cette case est cochée et qu'une de ces en-têtes est trouvée, Thunderbird considère le courriel comme indésirable. SpamAssassin (ou des dérivés) est mis en oeuvre par de nombreux fournisseurs d'adresses électronique.

Déplacer les nouveaux courriels indésirables vers : les courriels définis comme indésirables sont automatiquement déplacés par Thunderbird, vers un dossier déterminé. Il s'agit : ? soit d'un dossier Indésirables placés au choix dans le compte de courrier sélectionné (dans notre exemple : Jean) ou dans les dossiers locaux. ? Soit dans un autre dossier déjà existant (par exemple :

Corbeille de Jean).

Ces courriels déplacés peuvent être effacés en fonction de leurs anciennetés, en cochant la case intitulée Supprimer automatiquement de ce dossier les messages indésirables âgés de plus de 14 jours. Vous pouvez modifier cette durée exprimée en jours si elle ne vous convient pas. Vous pouvez également ne pas cocher cette case si vous ne désirez pas une suppression automatique des spams au bout d'un certain temps.

D'autres actions pour les courriels indésirables sont accessibles par le menu Outils puis Options. Appuyez sur le bouton Confidentialité puis allez dans l'onglet Indésirables (voir la figure 6-6).

Quand je marque de messages comme indésirables : lorsque vous définissez manuellement un courrier comme indésirable, vous pouvez au choix, les déplacer dans le dossier« Indésirables » ou les supprimer. Il vaut mieux éviter de choisir l'autre option intitulée les supprimer car personne n'est à l'abri d'une mauvaise manipulation par inadvertance concernant un message légitime d'une certaine importance. En cas de suppression accidentelle d'un message, vous pouvez le récupérer dans la Corbeille du compte concerné. Pensez à le récupérer avant que la Corbeille ne soit vidée !

Marquer les messages détectés indésirables comme lus : laissez cette case décochée pour que vos messages indésirables aient le statut non lu. Ainsi vous pourrez les repérer plus facilement et vérifier s'ils sont réellement non sollicités.

Activer le journalisation du filtre des indésirables : cette option vous permet de garder dans un journal, une trace des courriels définis comme indésirables par Thunderbird. Pour consulter le journal qui contient notamment le nom et l'adresse de l'expéditeur ainsi que le sujet des messages, cliquez sur le bouton Afficher le journal à droite de cette case à cocher.

Figure 6-6 D'autres actions pour les courriels indésirables sont accessibles dans la partie

Confidentialité des

Options (ou des

Préférences) .

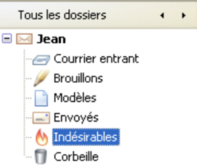

Si vous avez créé un dossier Indésirables pour regrouper les spams, il s'affiche dans la liste des dossiers d'un compte (voir la figure 6-7).

Figure 6-7 Un dossier

Indésirables a été créé pour regrouper les spams.

Au moins une fois par jour, consultez le dossier nommé Indésirables afin de vérifier qu'il ne contient pas un message légitime. Cette prudence vous évitera de voir disparaître par erreur un courrier valide qui, parfois, peut être important par rapport à votre activité professionnelle ou votre vie privée. Au niveau de la messagerie, nous avons expliqué précédemment ce qu'il faut faire pour éradiquer le spam. Il nous reste maintenant à gérer avec circonspection les pièces jointes reçues car elles peuvent contenir des virus.

VI-D. Conseils sur les pièces jointes reçues▲

La plupart des virus actuels circulent à travers le courrier électronique, en se cachant dans les pièces jointes reçues. Avant d'envisager quelques conseils pour limiter les risques d'infection de votre ordinateur, nous allons définir succinctement les principaux virus et fléaux auxquels vous serez confrontés non seulement lors de votre navigation sur Internet mais aussi durant la réception et la gestion des pièces jointes. Par définition, les virus sont des programmes réalisés afin de se reproduire tout seuls et de se diffuser. Les virus peuvent nuire de différentes manières en détruisant des fichiers ou en empêchant le fonctionnement normal d'autres logiciels y compris des outils de protection. Ils s'introduisent dans l'ordinateur par le biais : des pièces jointes d'un courrier électronique ; d'une faille de sécurité du système d'exploitation ou du navigateur web ; de l'ouverture d'un fichier téléchargé sur Internet ou provenant d'un support matériel quelconque (disquette, clé USB, cd-rom, disque dur externe etc...).

Diverses catégories de virus peuvent être distinguées.

Les virus classiques : ils constituent la forme la plus ancienne des virus, ce sont les virus de secteur d'amorce et les virus d'application. Les virus qui attaquent le secteur d'amorce altèrent la zone du disque dur lue au démarrage de l'ordinateur. Ils sont chargés en mémoire au démarrage afin de ralentir ou de rendre inutilisable l'ordinateur. Les virus d'application détériorent le fonctionnement des logiciels en modifiant le code des programmes exécutés. Dès que les logiciels infectés sont exécutés, les virus vont s'intégrer dans d'autres programmes exécutables. Ils provoquent des messages d'erreur, des dysfonctionnements et parfois la destruction de données.

Les macro-virus s'attaquent aux macros des logiciels bureautiques (tels Microsoft Word, Excel, Powerpoint etc...) afin de modifier le contenu des documents voire de supprimer des données.

Les vers se propagent à travers le courrier électronique en utilisant les failles des logiciels de messagerie. Dès que l'ordinateur est infecté, le ver est envoyé à toutes les personnes dont l'adresse électronique figure dans le carnet d'adresses si bien que vous pouvez recevoir ce type de virus de la part de personnes que vous connaissez. En quelques heures, des millions d'ordinateurs peuvent être contaminés par un ver. Ce genre de virus peut non seulement modifier, effacer ou récupérer des données mais encore installer un cheval de Troie (voir les explications ci-après).

Par ailleurs, il existe des nuisances proches des virus mais qui ne se reproduisent pas.

A l'instar du mythologique cheval de Troie, les chevaux de Troie sont des programmes qui simulent une activité apparemment normale alors qu'ils réalisent, en fait, des tâches nuisibles sans l'autorisation de l'utilisateur. Parmi les chevaux de Troie les plus répandus, il existe les portes dérobées (« backdoors » en anglais) : ce sont des programmes qui ouvrent un port de communication non protégé afin de créer un accès très discret pour le pirate qui pourra ensuite prendre le contrôle à distance de l'ordinateur infecté.

Les spywares sont des logiciels espions qui s'installent dans l'ordinateur, le plus souvent sans le consentement de l'utilisateur, dans le but de collecter, à son insu, des données personnelles et de les transmettre à des tiers.

Pour protéger au mieux votre ordinateur contre les virus et les nuisances assimilées, il est recommandé de mettre en oeuvre au moins cinq outils : un antivirus à jour, un pare-feu, un logiciel anti- espion, un système d'exploitation à jour, un navigateur web sûr et la consultation de sites web sur l'actualité des virus et des hoax.

VI-D-1. Un antivirus à jour▲

Incontournable pour la sécurité de votre ordinateur, l'antivirus recherche les programmes qui sont des virus informatiques. Il propose diverses actions pour traiter les virus notamment la suppression et la mise en quarantaine. Un antivirus doit être mis à jour en permanence et si possible quotidiennement : rares sont les semaines qui ne comportent pas l'apparition d'un nouveau virus. Si sa base de signatures virales n'est pas à jour, votre antivirus ne sera pas protecteur face à un virus très récent ou nouveau.

En général, les antivirus sont paramétrés pour réaliser la recherche automatique et quotidienne des mises à jour selon des intervalles horaires : assurez-vous que c'est bien le cas pour votre antivirus. De surcroît, vérifiez que votre antivirus analyse en temps réel non seulement le courrier entrant et sortant mais surtout les fichiers contenus dans les pièces jointes. Lorsque vous téléchargez des fichiers sur Internet, sur des sites non officiels, ou quand vous échangez des fichiers provenant d'une messagerie instantanée (MSN Messenger, Yahoo! Messenger etc...) ou d'un support quelconque qui vous a été remis (disquette, clé USB etc...), pensez à les analyser avec votre antivirus avant de les ouvrir. Enfin, avec votre antivirus, analysez régulièrement la totalité du disque dur de votre ordinateur afin de détecter la présence éventuelle d'un virus. Si votre ordinateur n'est pas équipé d'un antivirus, installez-en un. Il existe des antivirus payants (Kaspersky Antivirus, Bitdefender, Norton Antivirus...)maisaussidomestiqueetnondes antivirus gratuits pour un usage commercial : Avast! Home Edition (http://www.asw.cz/fre/avast_4_home.html), Avira AntiVir Personal Edition (http://www.free-av.com), ou encore AVG Free Edition (http://free.grisoft.com).

Remarques sur les antivirus gratuits

Les antivirus gratuits proposent un niveau de protection similaire à celui des antivirus payants. Sur le site officiel d'un éditeur d'antivirus, il peut exister à la fois une version payante et une version gratuite donc ne les confondez pas et choisissez celle qui vous convient le mieux.

Enfin, sur les sites de certains éditeurs d'antivirus, vous pouvez utiliser gratuitement un antivirus en ligne pour scanner le disque dur de votre ordinateur : Trend Micro (http://www.secuser.com/outils/antivirus.htm), Panda Software (http://www.pandasoftware.com/activescan), BitDefender (http://www.bitdefender.fr/scan_fr/scan8/ie.html).

VI-D-2. Un pare-feu▲

Un pare-feu est un dispositif qui analyse et filtre les flux entrants et sortants des données dans un réseau informatique. Protégez votre ordinateur en installant un pare-feu qui empêchera les connexions non autorisées à votre ordinateur, qu'elles proviennent de l'extérieur ou de l'intérieur. En particulier, le pare-feu bloquera les communications secrètes provoquées par les chevaux de Troie et la propagation des vers à votre insu. Il faut savoir que le pare-feu fourni avec le Service Pack 2 de Windows bloque les connexions entrantes mais pas les connexions sortantes. Par conséquent, si votre ordinateur est infecté par un ver ou un cheval de Troie, le pare-feu de Windows n'empêchera pas ces derniers de communiquer avec l'extérieur.

Pour une meilleure sécurité, choisissez un pare-feu qui bloque le trafic. Vous pouvez opter soit pour un pare-feu payant comme ceux de McAfee ou de Symantec, soit pour un pare-feu gratuit58 à l'instar de Outpost Firewall (http://www.agnitum.com/products/outpostfree/), ZoneAlarm (http://www.zonealarm.com/) ou de Jetico Personal Firewall (http://www.jetico.com/index.htm#/jpf2.htm) ou .

La sécurité offerte par un pare-feu gratuit est semblable à celle d'un pare-feu payant. Les versions payantes comportent généralement davantage d'options et de fonctionnalités.

VI-D-3. Un logiciel anti-espion▲

Aucun logiciel anti-espion n'est efficace à 100 %. Dès lors, pour désinfecter un ordinateur contaminé, il vaut mieux utiliser successivement plusieurs logiciels anti-espions. Pour éviter d'être infecté par un logiciel espion59, il vaut mieux utiliser un logiciel anti- espion comportant une protection en temps réel c'est-à-dire qui surveille en permanence toute tentative d'intrusion. Parmi les logiciels anti-espions gratuits et efficaces, il existe notamment Ad-Aware SE Personal Edition (http://www.lavasoft.com/products/ad-aware_se_personal.php), Spybot Search & Destroy (http://www.safer-networking.org/fr/spybotsd/index.html) et Windows Defender de Microsoft (http://www.microsoft.com/athome/security/spyware/software/def ault.mspx).

Durant votre navigation sur Internet, certains sites affichent des fenêtres vous proposant d'installer un logiciel. S'il n'est pas identifié d'une manière précise et claire, fermez la fenêtre concernée et quittez le site. De même, lorsque vous installez un logiciel dans votre ordinateur, veillez à ce qu'aucun autre logiciel non identifié ne soit installé.

VI-D-4. Un système d'exploitation à jour▲

Mettez régulièrement et fréquemment à jour votre système d'exploitation et tous les logiciels ayant un accès à Internet afin d'éviter que des programmes malveillants puissent utiliser une faille de sécurité non corrigée d'un logiciel. Quel que soit le système d'exploitation utilisé, la mise à jour60 se fait d'une manière simple après quelques clics de souris. En particulier, sous Windows, la démarche est facile puisque vous pouvez activer et utiliser les mises à jour automatiques.

VI-D-5. Un navigateur web sûr : Firefox▲

Réalisez régulièrement les mises à jour de sécurité pour votre navigateur web. Evitez les navigateurs ayant beaucoup de failles de sécurité et un délai de correction plutôt long à l'instar d'Internet Explorer. Comme un nombre croissant d'utilisateurs dans le monde, préférez Mozilla Firefox qui est intrinsèquement sûr et dont les rares trous de sécurité sont corrigés d'une manière efficace et très rapide.

VI-D-6. La consultation de sites web sur l'actualité des virus et des hoax▲

Pour compléter les outils et les comportements précédents, il est conseillé de se tenir au courant sur l'actualité des virus et des hoax en consultant fréquemment des sites spécialisés dans la sécurité informatique tels Secuser.com (http://www.secuser.com) et Hoaxbuster.com (http://www.hoaxbuster.com).

Ces sites vous informent des menaces virales, des correctifs disponibles, des rumeurs, des canulars, etc... Si votre ordinateur a soudainement un comportement étrange ou bien si vous avez un doute sur une rumeur circulant sur Internet, consultez ces sites pour identifier et caractériser l'éventuel virus ou l'hoax. En outre, utilisez votre antivirus et votre logiciel anti-espion pour scanner l'intégralité du disque dur et détecter la présence d'une nuisance à éradiquer.